Attacco DDos spiegato in poche righe

Tempo di lettura: 3 minuti

Tempo di lettura: 3 minuti

Un attacco DDoS (Distributed Denial of Service) è una forma di cyberattacco progettata per sovraccaricare un server, un servizio o una rete, rendendoli inutilizzabili per gli utenti legittimi. Questo avviene quando un gran numero di dispositivi, spesso infettati da malware e controllati da un hacker, inviano simultaneamente una quantità enorme di richieste al sistema bersaglio. Il risultato? Il sistema si blocca o rallenta drasticamente perché non riesce a gestire l’elevato traffico.

Ci sono diversi tipi di attacchi DDoS:

- Attacchi volumetrici: Saturano la larghezza di banda con un flusso enorme di dati.

- Attacchi di esaurimento delle risorse: Sovraccaricano le capacità computazionali del server, rendendolo incapace di rispondere.

- Attacchi a livello applicativo: Mirano a servizi specifici, come i siti web, cercando di farli smettere di funzionare.

Questi attacchi possono causare enormi danni, interrompendo servizi online, causando perdite finanziarie e mettendo a rischio la sicurezza delle informazioni. Proteggersi da un DDoS implica l’uso di firewall avanzati, sistemi di rilevamento delle anomalie e servizi di mitigazione specializzati.

Quali misure di protezione esistono contro gli attacchi DDoS?

Esistono diverse misure di protezione contro gli attacchi DDoS, che possono essere suddivise in strategie di prevenzione e mitigazione. Ecco alcune delle più efficaci:

Prevenzione

- Firewall e sistemi di prevenzione delle intrusioni (IPS): Filtrano il traffico sospetto e bloccano le richieste dannose prima che raggiungano il server.

- Overprovisioning della larghezza di banda: Allocare più banda del necessario aiuta a gestire picchi di traffico improvvisi.

- Ridondanza di rete: Distribuire i server in diverse posizioni geografiche garantisce la continuità del servizio.

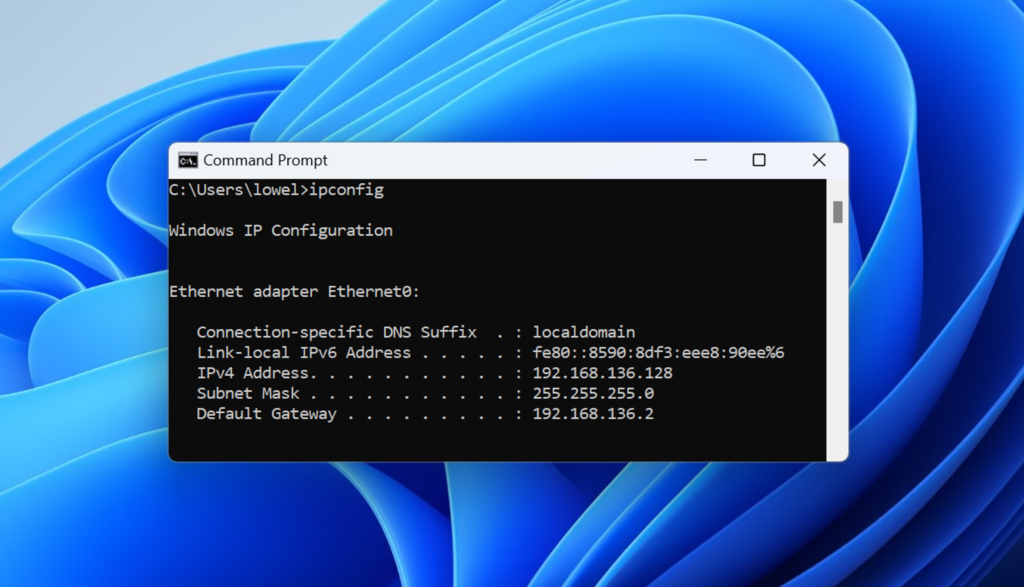

- Monitoraggio del traffico: Strumenti di analisi aiutano a identificare anomalie e segnali di un possibile attacco.

Mitigazione

- Servizi di mitigazione DDoS: Aziende specializzate offrono soluzioni per deviare e filtrare il traffico malevolo.

- Rate limiting: Limita il numero di richieste accettate da un singolo indirizzo IP per evitare sovraccarichi.

- Filtraggio basato su reputazione: Blocca automaticamente gli IP noti per attività dannose.

- Piani di risposta agli incidenti: Avere una strategia pronta riduce il tempo di inattività e minimizza i danni.

Quali sono le migliori pratiche per implementare queste misure?

Ecco alcune delle migliori pratiche per implementare misure di protezione contro gli attacchi DDoS:

1. Monitoraggio e rilevamento precoce

- Analisi del traffico in tempo reale: Utilizzare strumenti avanzati per identificare anomalie e segnali di attacco.

- Intelligenza artificiale e machine learning: Tecnologie che migliorano la capacità di rilevamento e risposta.

2. Architettura di rete resiliente

- Distribuzione geografica dei server: Ridurre il rischio di sovraccarico concentrando il traffico su più data center.

- Bilanciamento del carico: Distribuire le richieste tra più server per evitare colli di bottiglia.

3. Filtraggio e mitigazione

- Firewall e sistemi di prevenzione delle intrusioni (IPS): Bloccare traffico sospetto prima che raggiunga il server.

- Rate limiting: Limitare il numero di richieste accettate da un singolo indirizzo IP.

4. Strategie di risposta agli incidenti

- Piani di emergenza: Definire procedure chiare per rispondere rapidamente a un attacco.

- Collaborazione con provider di sicurezza: Affidarsi a servizi specializzati per la mitigazione DDoS.

Quali sono i benefici di avere un piano di risposta agli incidenti?

Un piano di risposta agli incidenti (IRP) offre numerosi benefici per la sicurezza informatica e la continuità operativa di un’organizzazione. Ecco alcuni dei principali vantaggi:

1. Riduzione dell’impatto degli incidenti

Un IRP ben strutturato aiuta a minimizzare i danni causati da violazioni della sicurezza, attacchi informatici o guasti tecnici, garantendo una risposta rapida ed efficace.

2. Recupero più veloce

Grazie a procedure predefinite, le organizzazioni possono ripristinare i sistemi e i servizi più rapidamente, riducendo i tempi di inattività e le perdite finanziarie.

3. Migliore coordinazione e comunicazione

Un piano di risposta agli incidenti stabilisce ruoli e responsabilità chiari, facilitando la collaborazione tra i vari team e migliorando la gestione delle crisi.

4. Conformità normativa

Molte normative sulla sicurezza informatica richiedono un piano di risposta agli incidenti. Avere un IRP aiuta a rispettare le regolamentazioni e a evitare sanzioni legali.

5. Prevenzione di futuri incidenti

L’analisi post-incidente consente di identificare vulnerabilità e migliorare le misure di sicurezza per prevenire attacchi futuri.