Le lampadine smart (e non solo) sono un incubo per la sicurezza

Tempo di lettura: 2 minuti

Tempo di lettura: 2 minuti

La sicurezza IoT è in pericolo: dispositivi smart vulnerabili necessitano protezione offline per evitare attacchi informatici e botnet come Mirai.

La fragilità invisibile dietro la casa intelligente: perché i dispositivi IoT rappresentano un grave rischio per la sicurezza informatica che troppo spesso sottovalutiamo. La comodità di controllare luci, telecamere e termostati tramite smartphone ci ha fatto dimenticare che ogni oggetto connesso può diventare una porta d’accesso per malintenzionati. Un problema che si aggrava quando consideriamo la scarsa frequenza degli aggiornamenti di sicurezza e la qualità spesso approssimativa del software che governa questi dispositivi. La soluzione più efficace, per quanto drastica, richiede un ripensamento radicale del nostro approccio alla domotica.

Un illuminante studio della New York University, intitolato “Software Update Practices on Smart Home IoT Devices”, ha evidenziato una realtà allarmante che sfata uno dei miti più comuni della sicurezza domestica intelligente. L’idea che installare diligentemente gli aggiornamenti sia sufficiente per proteggersi si scontra con una pratica industriale preoccupante: i produttori spesso distribuiscono aggiornamenti in modo graduale e, cosa più grave, frequentemente rilasciano versioni che non sono le più recenti.

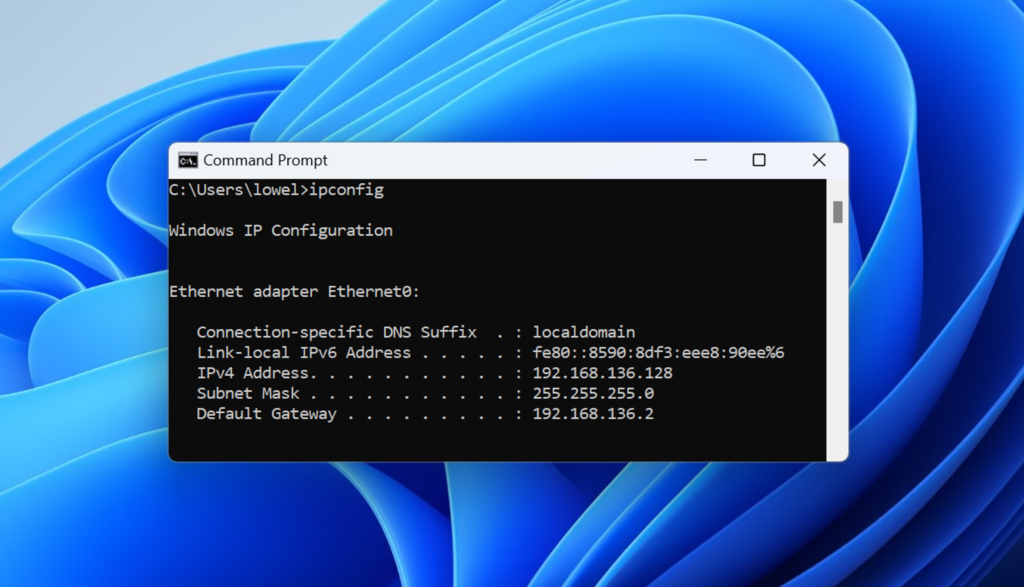

I ricercatori hanno utilizzato IoT Inspector, uno strumento sviluppato dalla stessa università, per raccogliere dati su dispositivi reali, le loro versioni software e gli user agent. La conclusione è sconcertante: “Quando i produttori distribuiscono aggiornamenti, non sempre aggiornano i componenti software alle versioni più recenti, il che significa che spesso i dispositivi rimangono in uno stato vulnerabile anche dopo che l’utente finale ha installato l’aggiornamento”.

Questa negligenza ha già prodotto conseguenze devastanti su scala globale. Il caso più emblematico è quello della botnet Mirai, un’infrastruttura che ha sfruttato le vulnerabilità di dispositivi IoT per costruire una rete utilizzata per alcuni degli attacchi DDoS (Distributed Denial of Service) più massicci mai registrati. Inizialmente impiegata contro server Minecraft, è stata successivamente utilizzata per mettere fuori uso piattaforme del calibro di Netflix, GitHub e Reddit.

Le modalità di attacco variano notevolmente a seconda dei dispositivi. Per esempio, alcune telecamere di videosorveglianza utilizzano UPnP per aprire porte che consentono connessioni basate su cloud. In altri casi, le vulnerabilità possono essere ancora più pericolose, come dimostra il caso dello stack di relay peer-to-peer iLinkP2P. Il ricercatore Paul Marrapese ha scoperto ben due milioni di dispositivi IoT collegati a internet vulnerabili a sfruttamento remoto (identificati come CVE-2019-11219 e CVE-2019-11220), e probabilmente il numero reale era ancora maggiore.